2022江西省振兴杯

crypto

简单的RSA算法

yafu分解n,得到p,q,然后进行解密

1 | |

得到

1 | |

反过来就是flag

1 | |

Misc

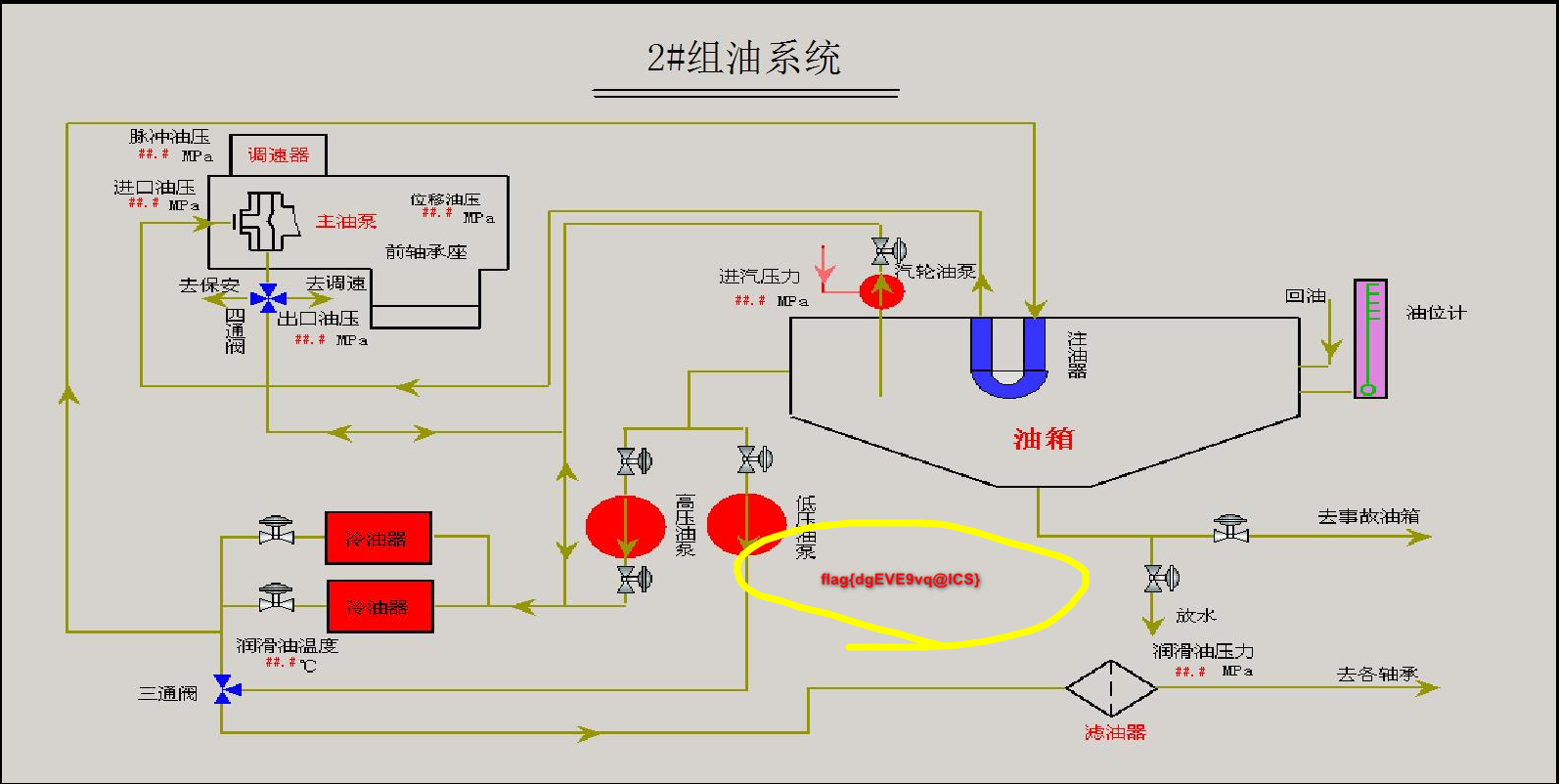

PLC流量分析

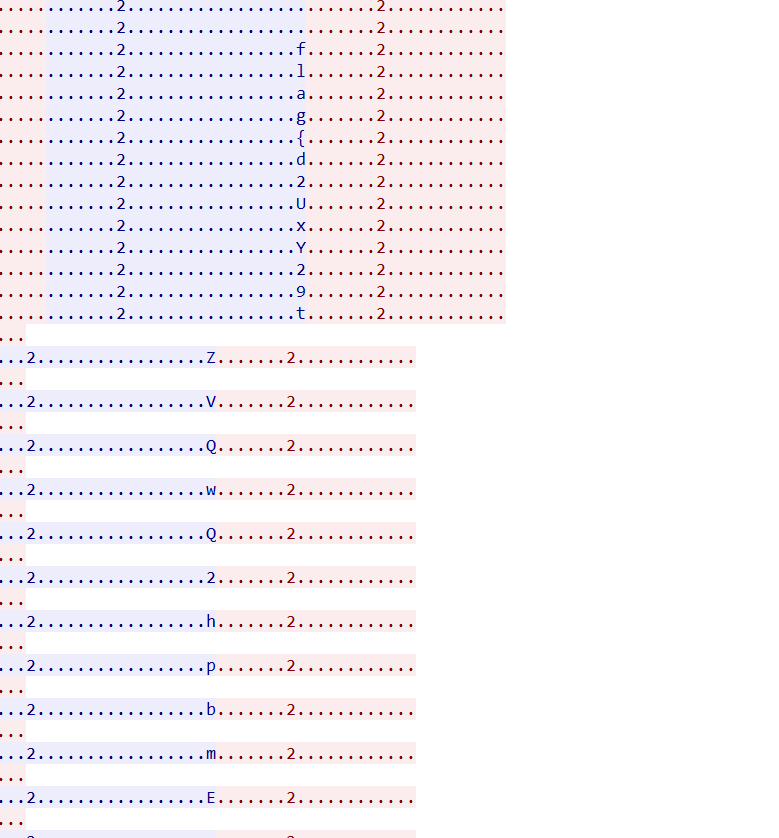

进行流量追踪,发现了可疑字符flag{fake_flag}和R3以及41。并且似乎找到了规律,就是每一次发送这些字符前都会双方都会发送一系列可打印字符,作为开头。

尝试将flag{R341}作为flag,结果不行。看到fake想到了real,而跟这个相似的就是R341了,于是进行替换。得到flag

1 | |

流量中的神秘信息

扔进Wireshark进行流量追踪,经过多次尝试找到了真正的flag

即

1 | |

很明显,括号内的要进行Base64解码,最终flag为

1 | |

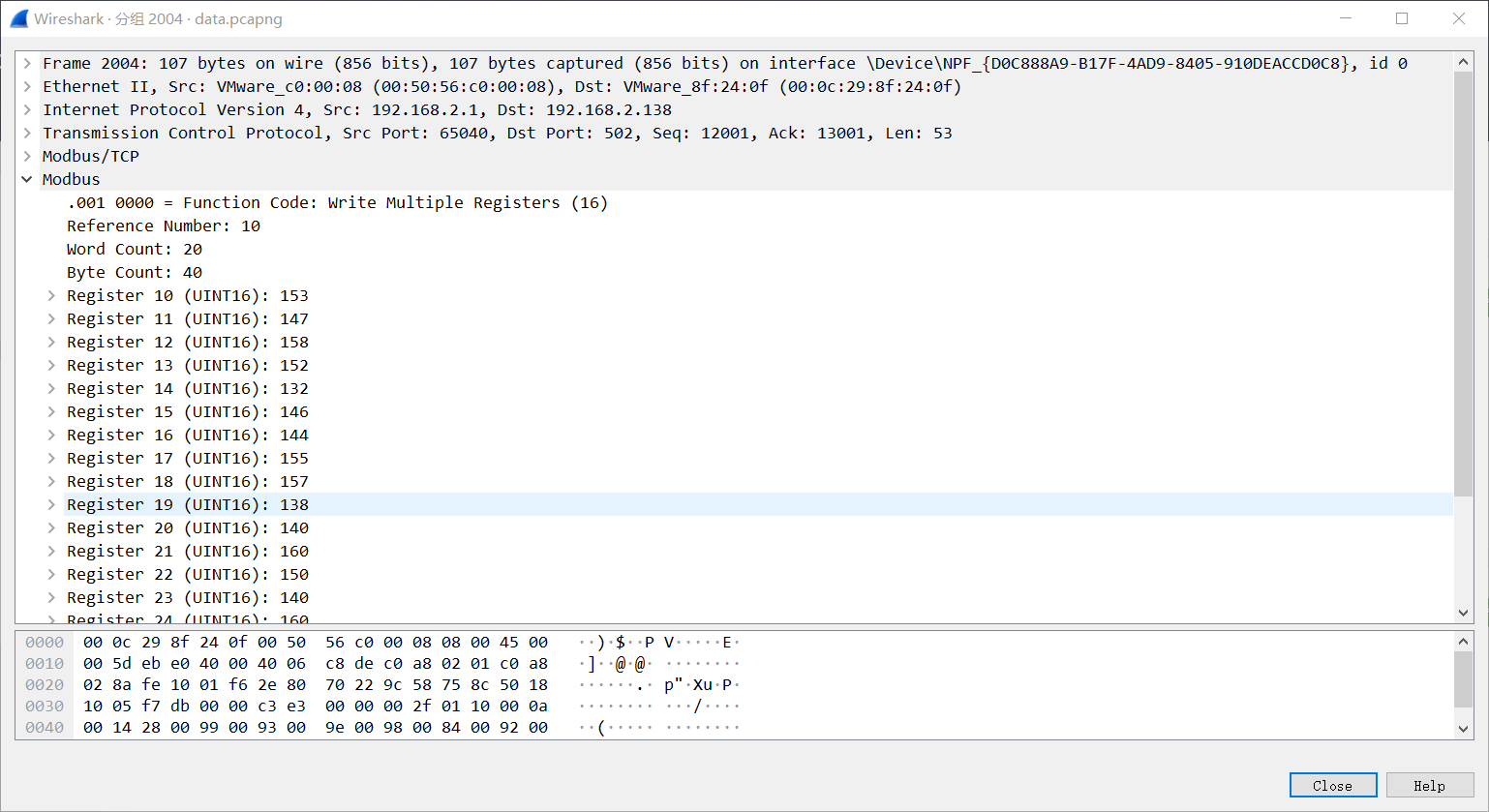

modbus流量分析

扔进Wireshark进行分析,流量追踪并没有看出有用的内容。于是尝试找最长的包,发现了可疑的内容。

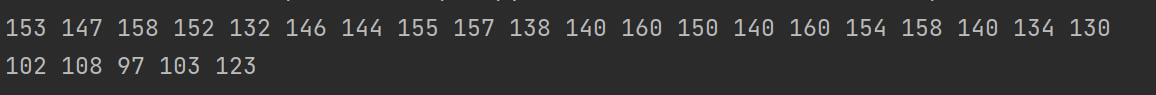

将这些收集起来并直接chr()成字符,可惜并不是这么操作

但极大概率这是flag。尝试与flag的固定格式进行匹配,发现了规律

1 | |

规律为对应数字进行相加总为255。于是解密脚本为

1 | |

得到flag

1 | |

STAGE

PCL图片分析

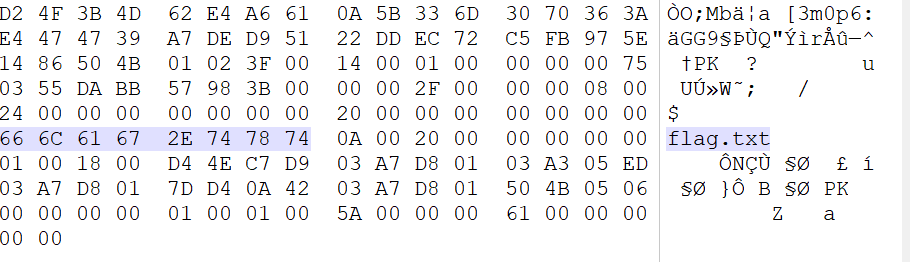

放入winhex分析,最后面有flag.txt,更改后缀为zip,里面有一个需要密码的flag.txt。

从更改图片宽高入手,找到了部分密码

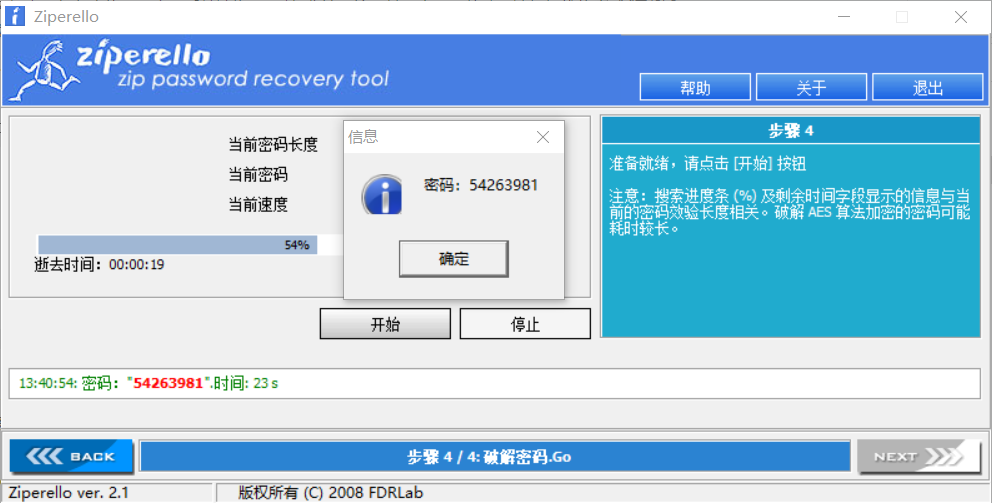

进行模板爆破,

最终得到flag

1 | |

工控主机中的异常文件

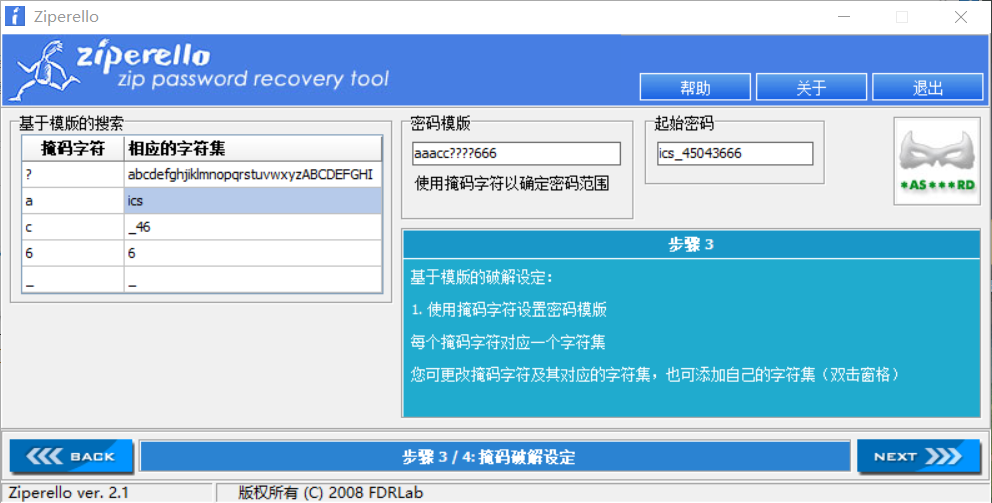

扔入winhex分析,发现尾部有oru-flag.jpg,直接将文件后缀改成.zip不行。仔细观察发现首部文件头为KP,

但我只见过PK的文件头。于是将04034B50更改成504B0304,更改后缀名为.zip。得到需要密码的jpg图片。

用爆破工具进行爆破,一开始尝试大小写字母和数字,到后面爆破时间太长就减少字符集,最终得到

图片中含有flag

PPC

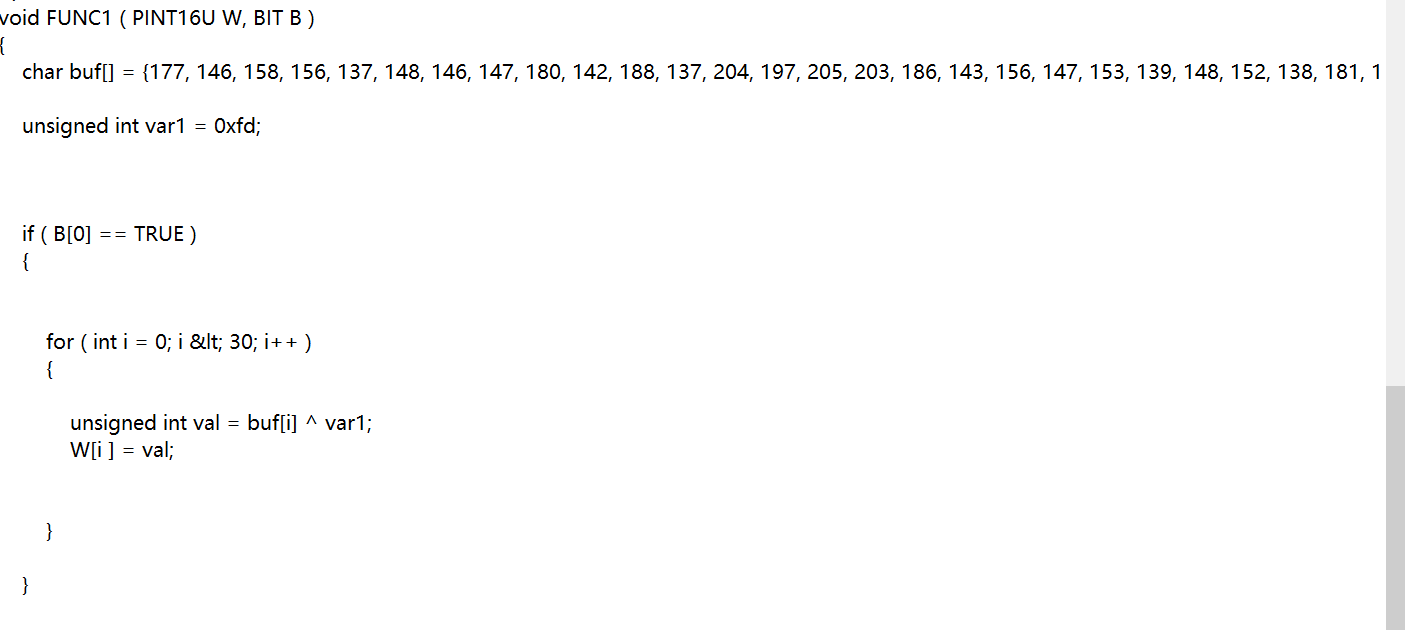

被截获的机密文件

扔进winhex打开,发现文件头为PK,更改文件后缀为.zip。解压缩得到一系列文件。

依次查看这些文件,发现func1.fcb(这文件名取的让人容易知道这是实现啥功能的模块代码)里面有有一段异或的加密代码,

根据上述代码,已知buf和var,所以应该是求W。写出python脚本如下

1 | |

得到flag

1 | |